La ciberseguridad ya no puede tratarse como una decisión de claves de seguridad largas o guardar archivos “importantes” en una memoria extraíble. En 2026, proteger vuestra infraestructura digital exige más rigor en sí mismo, que elegir el sistema de alarma de la oficina. Una sola brecha puede comprometer años de crecimiento, inversión y reputación en cuestión de horas.

Nota de Cumplimiento 2026 Este análisis integra las últimas directrices de la Agencia Española de Protección de Datos (AEPD) y los estándares de ciberresiliencia exigidos por la normativa NIS2. Los datos de impacto económico reflejan las métricas de siniestralidad digital del primer trimestre de 2026.

En ese sentido, hoy los servicios de ciberseguridad no son un tema que le importa únicamente al departamento técnico, sino que es una decisión de gestión del riesgo que afecta directamente a la viabilidad del negocio. Por otro lado, el tablero ha cambiado, y el adversario ya no es un chaval probando suerte; es una estructura industrializada que opera con automatización y modelos de inteligencia artificial.

La industrialización del cibercrimen impulsada por IA está acelerando la automatización de ataques complejos (Capgemini, 2025). El Foro Económico Mundial advierte que la IA está acelerando el riesgo sistémico en ciberseguridad a nivel global (World Economic Forum, 2025). En este artículo voy a explicarte por qué vuestro negocio necesita servicios de ciberseguridad para empresas, qué incluyen realmente, cuáles son las amenazas que ya están afectando al tejido empresarial español y, sobre todo, te ofreceré algunos consejos sobre cómo elegir servicios de ciberseguridad para pymes en 2026 con mentalidad de empresario.

Por qué las pymes necesitan servicios de ciberseguridad en 2026

El tamaño de tu empresa ya no te protege, de hecho te hace más vulnerable.

En 2026, la digitalización es prácticamente total. Facturación en la nube, CRM online, proveedores conectados, teletrabajo, herramientas colaborativas, etc.. Cada integración amplía superficie de ataque. Y esa superficie es visible para; bots automatizados que rastrean vulnerabilidades las 24 horas del día, para delincuentes y estafadores que pasan el día planteando en cómo aprovecharse de vuestras vulnerabilidades.

La IA ha cambiado las reglas. Hoy los atacantes utilizan modelos de lenguaje para automatizar fases completas del ataque. Reconocimiento, explotación y adaptación en tiempo real. La industrialización del cibercrimen impulsada por IA está acelerando la automatización de ataques complejos (Capgemini, 2025). Esto reduce el coste para el atacante y multiplica su alcance.

El problema no es que haya más ataques, sino que ahora son más eficientes.

Tu pyme como objetivo estratégico

Existe la falsa idea de que los delincuentes buscan grandes corporaciones. La realidad es bien distinta si lo analizamos. Las pymes forman parte de cadenas de suministro críticas. Un proveedor pequeño puede convertirse en la puerta de entrada a una empresa mayor.

Además, muchas pequeñas empresas no disponen de equipos internos especializados; no hay monitorización 24/7, tampoco hay pruebas técnicas periódicas y mucho menos protocolos documentados de respuesta. Eso convierte a la pyme en un objetivo rentable.

Y cuando hablamos de rentabilidad, hablamos de negocio. Los atacantes eligen donde el retorno es más probable.

Qué está realmente en juego

Cuando una empresa sufre un incidente grave, pierde:

- Operatividad

- Facturación

- Datos críticos

- Confianza

- Cumplimiento normativo.

Las notificaciones de brechas y el volumen de sanciones RGPD continúan en aumento en España (ISMS Forum, 2026). Las multas pueden oscilar desde miles hasta millones de euros, dependiendo del caso. Para una pyme, una sanción de 30.000 euros no es una estadística; es un golpe directo a tesorería.

Los servicios de ciberseguridad para pymes en 2026 forman parte de la estrategia que permite la continuidad de negocio. No es un gasto en IT, sino que es protección de activos.

El Coste de la Inacción (Media Pyme 2026)

Coste medio de recuperación tras Ransomware (sin servicios SOC).

Reducción del impacto financiero mediante detección temprana (SOC 24/7).

Qué incluye un servicio completo de ciberseguridad para empresas

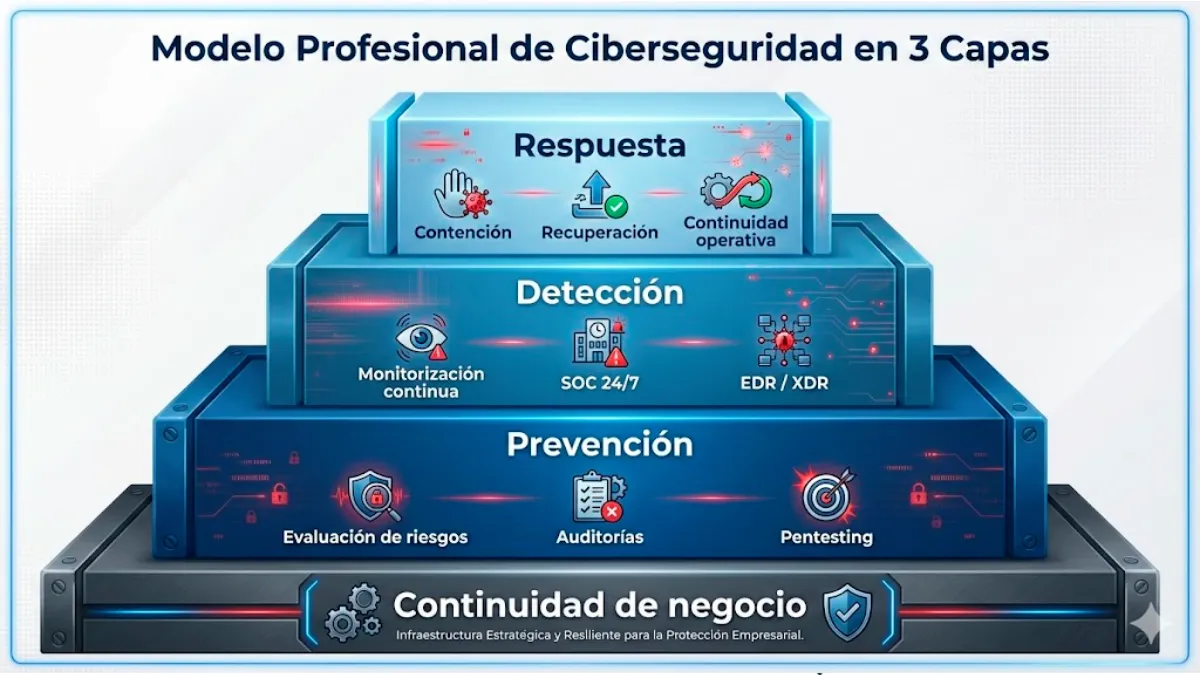

Cuando hablo de servicios de ciberseguridad para empresas, no me refiero a instalar un antivirus y a poner contraseñas más largas. Se trata de un modelo estructurado en tres capas: prevención, detección y respuesta.

1. Prevención: evaluación de riesgos, auditorías y pentesting

La prevención empieza por entender dónde estás débil. Sin ese diagnóstico previo, cualquier inversión en seguridad es intuitiva y, en muchos casos, ineficiente.

La evaluación de riesgos identifica los activos críticos del negocio (ERP, bases de datos de clientes, infraestructuras en la nube) y analiza qué ocurriría si quedaran comprometidos. No se limita a detectar vulnerabilidades técnicas; mide también el impacto operativo, financiero y reputacional. Es una radiografía estratégica del riesgo real.

A partir de ahí, las auditorías técnicas revisan configuraciones, accesos, arquitectura cloud, segmentación de red, permisos y políticas internas. Aquí se comprueba si lo que está definido en papel se cumple en la práctica, se detectan también errores de configuración, privilegios excesivos y puntos de exposición innecesarios.

El siguiente paso es someter ese entorno a una prueba de estrés controlada. El pentesting para empresas simula un ataque real ejecutado por especialistas en seguridad ofensiva que replican las tácticas de un adversario externo. No se trata de lanzar un escaneo automático y generar un listado de fallos, sino la idea es comprobar si esas debilidades identificadas pueden encadenarse hasta convertirse en una intrusión efectiva. Ese matiz marca la diferencia entre conocer riesgos teóricos y entender el nivel real de exposición.

Un pentesting para empresas bien ejecutado revela:

- Errores de configuración en servidores

- Credenciales expuestas

- Puertos abiertos innecesarios

- Fallos en aplicaciones web

- Debilidades en autenticación.

En 2026, realizar pruebas periódicas es una disciplina de gestión.

2. Detección: monitorización continua y SOC 24/7

La prevención reduce riesgo. No lo elimina, por eso la detección es crítica. Un SOC 24/7 monitoriza eventos de seguridad en tiempo real, analiza patrones y correlaciona comportamientos anómalos.

- Si un usuario inicia sesión a las 03:17 desde un país inusual, alguien lo detecta

- Si se descargan masivamente datos fuera de patrón, alguien lo detecta.

Esa diferencia temporal cambia el impacto, porque detectar en minutos no es igual que hacerlo en días o semanas.

Evidentemente, la mayoría de las pymes no pueden montar internamente un centro de operaciones de seguridad completo, por ello externalizar bajo modelo gestionado permite acceder a tecnología avanzada y analistas especializados sin estructura sobredimensionada.

Eso es lo que realmente significan los servicios de ciberseguridad para pymes bien diseñados.

3. Respuesta: contención, recuperación y continuidad

Cuando el incidente ocurre, la improvisación cuesta dinero.

Un plan de respuesta define:

- Quién actúa

- Qué sistemas se aíslan

- Cómo se comunica internamente

- Cómo se notifica si procede

- Cómo se restauran operaciones.

La recuperación depende de copias de seguridad verificadas y desconectadas. La continuidad depende de planes operativos documentados.

Un modelo profesional integra prevención, detección y respuesta en un sistema coherente. TI Rescue trabaja bajo ese enfoque modular, adaptado al tamaño de cada organización, combinando auditorías, monitorización continua y gestión experta de incidentes.

Amenazas más comunes para Pymes en 2026

El entorno actual combina tecnología avanzada con explotación del factor humano.

1. Phishing empresarial con inteligencia artificial

El phishing ha evolucionado, la IA generativa ha incrementado la efectividad de campañas de phishing al automatizar la personalización a escala (ISACA, 2025).

Los correos ya no contienen errores evidentes, de hecho reproducen tono corporativo, referencias reales y datos públicos extraídos de redes profesionales.

Un ejemplo habitual:

La tasa de éxito aumenta porque la personalización es automática.

2. Ransomware dirigido

El ransomware cifra información y exige rescate. En 2026, los grupos buscan sistemas críticos: facturación, logística, producción.

El impacto es inmediato:

- Parálisis operativa

- Interrupción de ingresos

- Posible filtración de datos

- Presión reputacional.

Y muchas veces esto no es un problema técnico únicamente, sino que pega muy fuerte en las finanzas.

Error humano y configuraciones inseguras

El 88 % de las brechas tienen origen humano según diversos estudios internacionales recientes. Configuraciones erróneas en la nube, contraseñas débiles, permisos excesivos.

Por eso la formación interna y la monitorización constante son imprescindibles.

Cómo elegir servicios de ciberseguridad para pymes en 2026

Luego de lo visto, seguro entenderás que elegir un proveedor de ciberseguridad en 2026 no es una cuestión de seleccionar al más económico, o al primero que salga en Google. Es una decisión de gestión de riesgos que afecta directamente a la continuidad operativa, al cumplimiento normativo y a la reputación de la empresa. La pregunta no es qué software se instala, sino qué nivel de exposición estás dispuesto a asumir.

Un enfoque profesional exige evaluar la capacidad real del proveedor para cubrir las tres dimensiones del ciclo de seguridad: prevención, detección y respuesta. Si alguna de estas capas es débil o inexistente, la protección será incompleta.

Criterios estratégicos de evaluación

Antes de formalizar cualquier contrato, conviene analizar con rigor varios elementos estructurales:

- Monitorización 24/7 real (SOC operativo): la vigilancia debe ser continua y gestionada por analistas especializados. Los ataques automatizados no se detienen fuera del horario laboral.

- Evaluación inicial documentada: el proveedor debe entregar un diagnóstico formal de activos críticos, vulnerabilidades y nivel de exposición. Sin ese análisis, la propuesta será genérica.

- Plan formal de respuesta a incidentes: debe existir un protocolo definido con responsables, tiempos de actuación y procedimientos de recuperación, incluyendo copias de seguridad verificadas.

- Pruebas técnicas periódicas (auditorías y pentesting): La seguridad necesita validación constante. Las pruebas permiten comprobar si los controles actuales resisten técnicas reales de intrusión.

- Acuerdos de nivel de servicio (SLA) claros: los tiempos de respuesta ante incidentes deben estar contractualmente definidos. Minutos u horas pueden marcar una diferencia financiera relevante.

Un proveedor sólido debería ofrecer:

- Diagnóstico inicial detallado y priorizado por nivel de riesgo

- Tecnología actualizada de detección y respuesta

- Analistas cualificados con experiencia en gestión de incidentes

- SLA transparentes y medibles.

Informes periódicos comprensibles para dirección, no solo para perfiles técnicos.

En este marco, TI Rescue ofrece servicios de ciberseguridad para empresas y pymes enfocados en prevenir ataques, proteger datos y asegurar la continuidad operativa. Su modelo integra evaluación de riesgos, auditorías y pruebas de seguridad, monitorización 24/7 tipo SOC y acompañamiento en la respuesta ante incidentes, con soluciones adaptadas al tamaño y necesidades reales de cada organización. El enfoque no se basa en paquetes estándar, sino en ajustar la protección al perfil de riesgo de cada empresa.

Señales internas que indican necesidad de actuar

Más allá de evaluar proveedores externos, conviene revisar la situación interna con criterios objetivos. Estas señales indican un nivel de exposición elevado:

- No se ha realizado una auditoría de seguridad en los últimos 12 meses

- No existe monitorización activa fuera del horario laboral

- No hay un plan documentado de respuesta a incidentes

- No se realizan pruebas de intrusión periódicas (pentesting)

- No se exige autenticación multifactor (MFA) en accesos críticos

- No existen copias de seguridad verificadas y desconectadas de la red.

Ignorar estas señales no reduce el riesgo; simplemente retrasa el momento en que el impacto será más costoso.

Regla de Oro en Ciberseguridad 2026: «La seguridad absoluta es una quimera técnica; la resiliencia operativa es un objetivo de negocio. No inviertas en muros infranqueables, invierte en la capacidad de detectar al intruso antes de que toque tus activos críticos«.

Ciberseguridad como decisión de dirección, no de tecnología

En 2026, la ciberseguridad es una cuestión de supervivencia empresarial. La automatización del delito digital, validada por informes internacionales, ha elevado el riesgo a escala sistémica. El empresario que ignore este entorno está tomando una decisión implícita: aceptar vulnerabilidad.

Los servicios de ciberseguridad para empresas bien estructurados permiten transformar ese riesgo en gestión controlada. No hablamos de paranoia. Hablamos de disciplina operativa.

Un modelo profesional que combine prevención, detección y respuesta, adaptado a pymes, es la única forma razonable de proteger crecimiento, reputación y continuidad.

Referencias consultadas:

- Capgemini. (2025). Trends in Cybersecurity 2025/2026. https://www.capgemini.com/nl-nl/wp-content/uploads/sites/19/2025/09/Trends-in-Cybersecurity_Eng_Digital_2-1.pdf

- ISACA. (2025). Artificial Intelligence’s Dual Role in Phishing Attacks. https://www.isaca.org/resources/isaca-journal/issues/2025/volume-1/artificial-intelligences-dual-role-in-phishing-attacks

- ISMS Forum Spain. (2026). Informe de sanciones RGPD 2026. https://www.ismsforum.es/ficheros/descargas/informe-de-sanciones-20261770735613.pdf

- World Economic Forum. (2025). Riesgo de ciberseguridad impulsado por IA.